นักวิจัยด้านความปลอดภัยไซเบอร์ได้ออกมาเตือนภัยถึงแคมเปญโจมตีรูปแบบใหม่ที่อันตรายกว่าที่คิด เมื่อส่วนขยายบล็อกโฆษณาปลอมที่ชื่อ NexShield ถูกใช้เป็นเครื่องมือทำให้เบราว์เซอร์ค้างหรือพังโดยตั้งใจ ก่อนจะหลอกให้ผู้ใช้รันคำสั่งอันตรายผ่านเทคนิคที่เรียกว่า ClickFix ส่งผลให้เครื่องอาจถูกฝังมัลแวร์และถูกควบคุมจากระยะไกลได้โดยไม่รู้ตัว

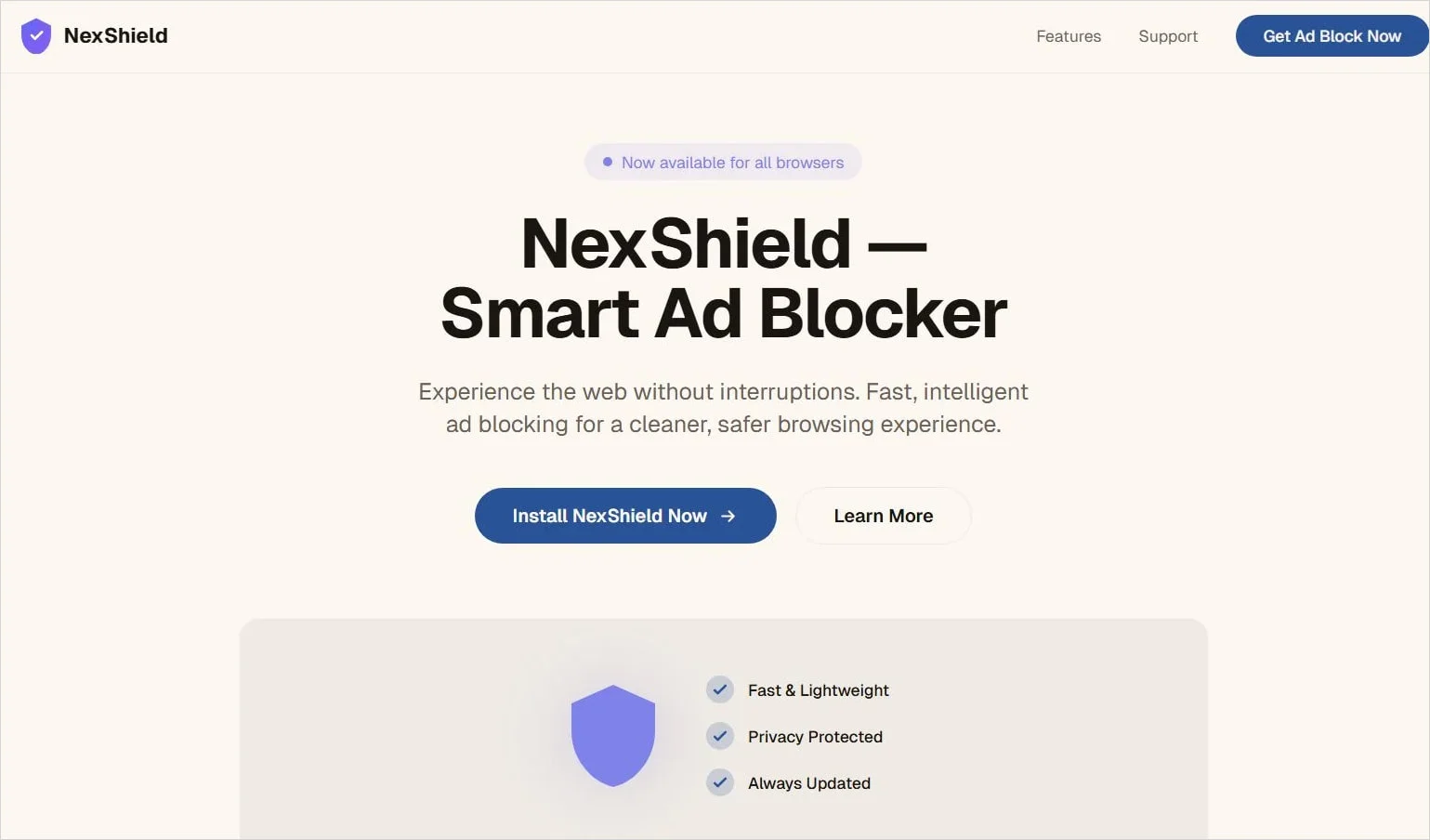

NexShield คืออะไร?

ส่วนขยายปลอมที่แฮกเกอร์สร้างขึ้น โดยอ้างว่าเป็นส่วนขยายบล็อกโฆษณาประสิทธิภาพสูง และนำไปโฆษณาผ่านเว็บไซต์หรือโฆษณาอันตราย (Malvertising) เพื่อหลอกให้ผู้ใช้ติดตั้ง โดยเมื่อติดตั้งแล้ว ส่วนขยายนี้จะ….

- ใช้สคริปต์กินทรัพยากรเครื่องจำนวนมาก

- ทำให้ Chrome หรือ Edge ค้าง ปิดตัวเอง หรือใช้งานไม่ได้

- สร้างสถานการณ์ให้ผู้ใช้คิดว่า “ระบบมีปัญหาร้ายแรง”

จากเบราว์เซอร์พัง สู่การโจมตี ClickFix

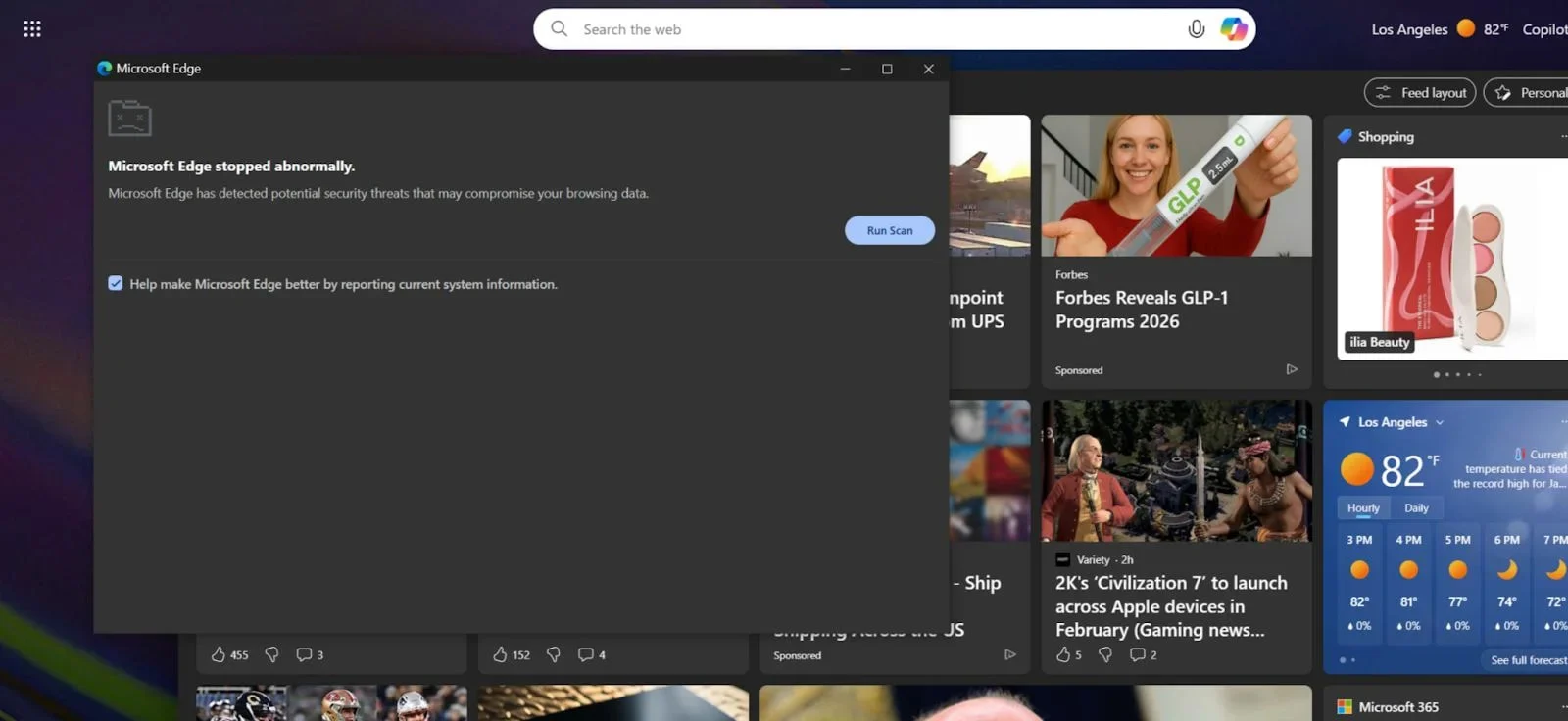

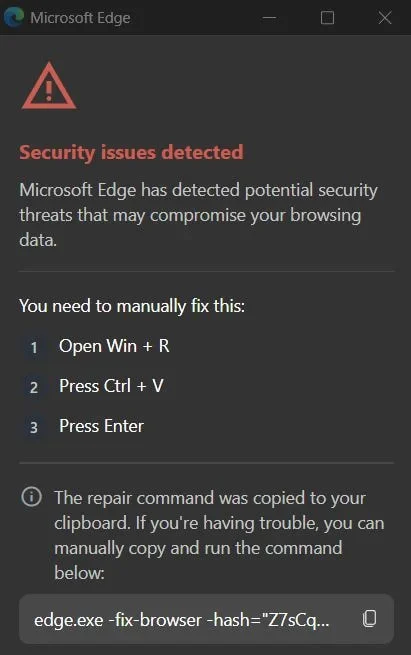

หลังเบราว์เซอร์ล่ม ผู้ใช้จะเห็นข้อความเตือนปลอมที่อ้างว่า

- ระบบมีข้อผิดพลาดด้านความปลอดภัย

- จำเป็นต้อง “แก้ไขด่วน”

- ให้ทำตามขั้นตอนง่าย ๆ เพื่อซ่อมระบบ

ซึ่งมีขั้นตอนสำคัญคือ การคัดลอกคำสั่งจากหน้าเว็บ แล้วนำไปวาง (Paste) ใน PowerShell หรือ Run ของ Windows ซึ่งคำสั่งนั้นจริง ๆ แล้วคือสคริปต์ที่ดาวน์โหลดมัลแวร์เข้าสู่เครื่อง

ModeloRAT ภัยเงียบที่ถูกติดตั้ง

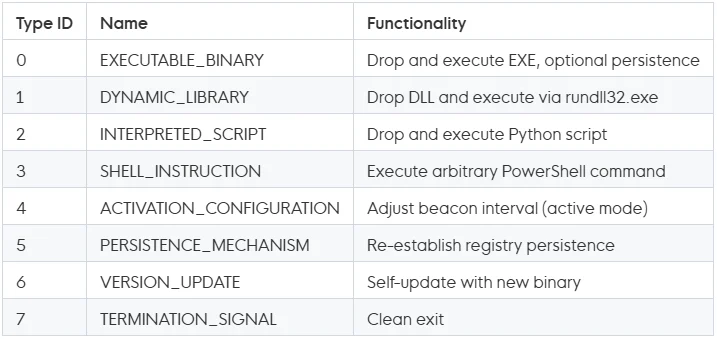

หากผู้ใช้รันคำสั่งดังกล่าวไป จะเป็นการติดตั้ง ModeloRAT (Remote Access Trojan) ซึ่งสามารถ….

- ควบคุมเครื่องจากระยะไกล

- ดึงข้อมูลในระบบ

- ใช้เป็นฐานโจมตีระบบอื่นต่อ

- เสี่ยงต่อการรั่วไหลของข้อมูลองค์กร

นักวิจัยได้ตั้งชื่อการโจมตีรูปแบบนี้ว่า CrashFix เพราะเริ่มจากการ “ทำให้ระบบพังจริง” เพื่อเพิ่มโอกาสที่เหยื่อจะหลงเชื่อ

เป้าหมายหลักของการโจมตี

จากการวิเคราะห์พบว่าแคมเปญนี้ได้พบว่า

- เลือกโจมตีเครื่องที่เชื่อมต่อกับโดเมนองค์กรเป็นหลัก

- มีแนวโน้มมุ่งเป้าไปที่บริษัท องค์กร และพนักงาน IT

- ผู้ใช้ทั่วไปก็ยังมีความเสี่ยง หากเผลอติดตั้งปลั๊กอินจากแหล่งไม่น่าเชื่อถือ

กรณีนี้เป็นตัวอย่างที่ชัดเจนว่า ภัยไซเบอร์ยุคใหม่ไม่ได้พึ่งไฟล์ไวรัสเพียงอย่างเดียว แต่ใช้จิตวิทยาและสถานการณ์กดดันเพื่อหลอกให้ผู้ใช้ “ติดตั้งมัลแวร์ด้วยตัวเอง”เพียงแค่ติดตั้งส่วนขยายผิดตัวเดียว ก็อาจเปิดประตูให้แฮกเกอร์เข้าควบคุมทั้งระบบได้

บริการของ hostatom

- บริการดูแลความปลอดภัยเว็บไซต์ WordPress / Web Hosting ช่วยป้องกันมัลแวร์และการแฮก

- บริการ Cloud VPS ที่ปลอดภัย สำหรับระบบที่ต้องการความมั่นคงสูง

- บริการ Google Workspace ที่มาพร้อมระบบความปลอดภัยระดับองค์กร

บริการ SSL Certificate เพื่อเข้ารหัสข้อมูลสำคัญทุกการเชื่อมต่อ

ที่มา : Bleeping Computer