ในยุคที่มัลแวร์ไม่ต้องแฮก แต่แค่ “ให้ผู้ใช้กดเอง” ก็เพียงพอ เหล่าแฮกเกอร์จึงหันมาใช้ “ClickFix” หลอกให้ผู้ใช้ macOS ก๊อปคำสั่งติดตั้งมัลแวร์ใน Terminal เองอย่างแนบเนียน ล่าสุดแคมเปญหลอกโหลด Homebrew, LogMeIn และ TradingView ปลอม กำลังระบาดหนักผ่านโฆษณาบน Google Search และ SEO ปลอมเว็บไซต์

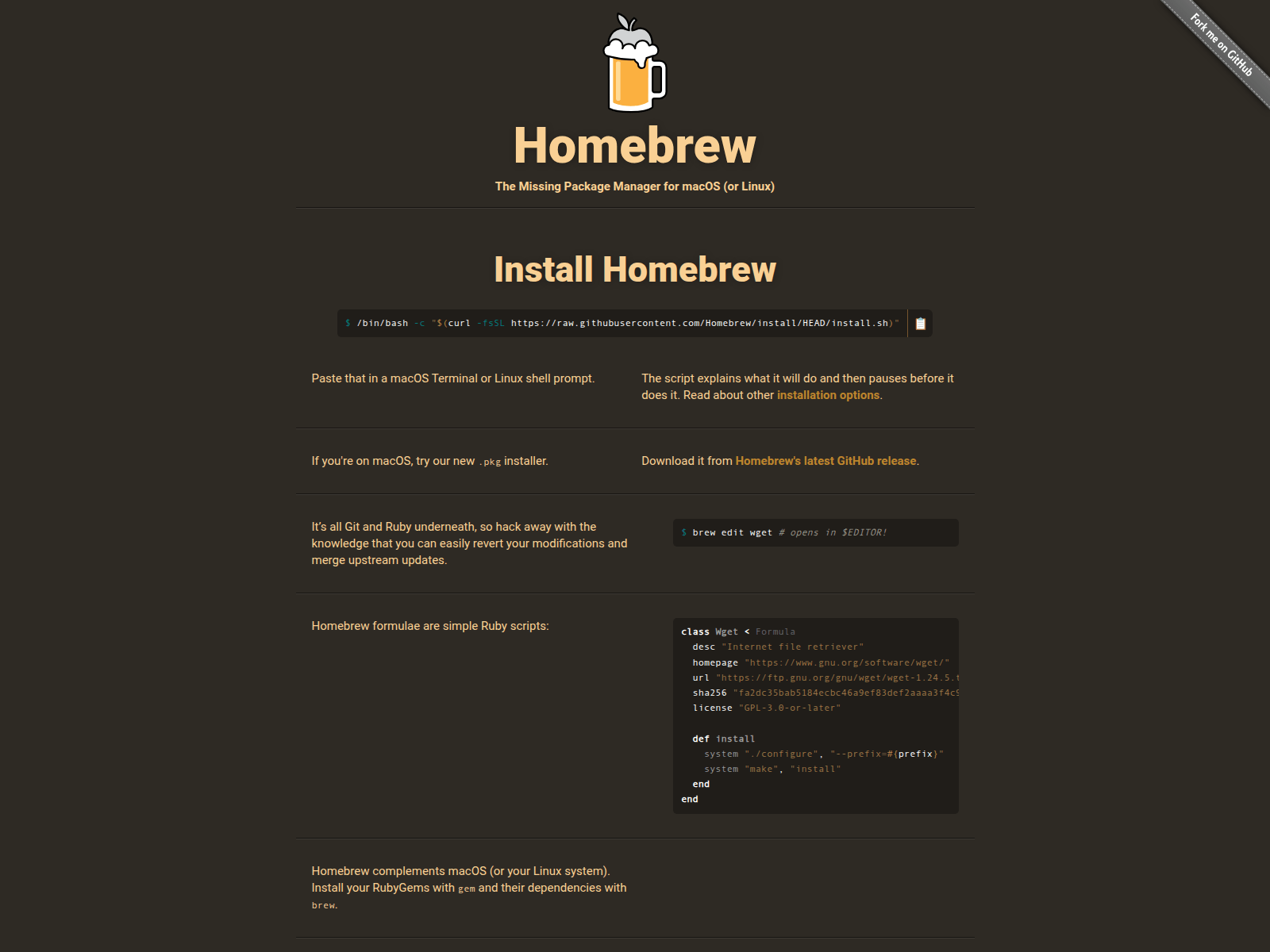

นักวิจัยจาก Hunt.io ค้นพบแคมเปญใหม่ที่ใช้โฆษณา Google Ads และ SEO ปลอม เพื่อโปรโมตเว็บไซต์ Homebrew, LogMeIn และ TradingView ปลอมจำนวนกว่า 85 โดเมน โดยล่อผู้ใช้ให้โหลด “MSTeamsSetup.exe” ปลอม ซึ่งจริง ๆ คือมัลแวร์ตระกูล AMOS และ Odyssey ที่ออกแบบมาเพื่อล้วงข้อมูลบน macOS โดยเฉพาะ

ภาพ – ตัวอย่างหน้าเว็บปลอม

ที่มา – Source: Hunt.io

เว็บไซต์เหล่านี้มักมีคำแนะนำให้ “คัดลอกคำสั่ง curl ไปวางใน Terminal” เพื่อเป็นขั้นตอนยืนยันก่อนติดตั้งโปรแกรม แต่ความจริงแล้วคำสั่งนั้นคือการโหลดไฟล์ติดตั้งมัลแวร์แอบแฝงซึ่งใช้วิธีเลี่ยง Gatekeeper ของ macOS และถอดธง quarantine ออกก่อนรันอัตโนมัติ

AMOS และ Odyssey ทำอะไรได้บ้าง?

- ดึงข้อมูล Keychain, cookies, รหัสผ่าน และไฟล์ส่วนตัว

- ตรวจสอบว่ารันบน VM หรือไม่ (เลี่ยงระบบวิเคราะห์)

- แอบปิดบริการของ Microsoft OneDrive

- แอบส่งข้อมูลออกไปยังเซิร์ฟเวอร์ C2

- AMOS ยังมีบริการ backdoor ให้ผู้โจมตีเข้าระบบแบบ Remote ได้ด้วย

แม้จะเป็นแค่ “คำสั่งเล็ก ๆ ใน Terminal” แต่ถ้าไม่รู้ที่มาหรือดูไม่น่าไว้ใจ ห้ามวางใจเด็ดขาด! ป้องกันไว้ก่อนด้วยบริการตรวจจับมัลแวร์แบบ Real-time และระวังเว็บไซต์ที่แฝงมัลแวร์ผ่านโฆษณา Google โดยเฉพาะเมื่อค้นหาเครื่องมือชื่อดังอย่าง Homebrew หรือ LogMeIn

โซลูชันจาก hostatom ที่ช่วยป้องกันภัยเหล่านี้:

- Web Security และ Malware Scanner ช่วยตรวจเว็บไซต์ที่ใช้งาน

- Google Workspace สำหรับการสื่อสารในองค์กรแบบปลอดภัย

อ่านรายละเอียดบริการได้ที่:

👉 www.hostatom.com

ที่มา: Bleeping Computer