พบการ phishing แบบใหม่ชื่อ “VoidProxy” ซึ่งได้กลายเป็นเครื่องมือยอดนิยมของแฮกเกอร์ เพราะมันสามารถ “หลอกให้ผู้ใช้กรอกข้อมูล” และ “ขโมยข้อมูลแบบเรียลไทม์” แม้จะเปิดใช้งานระบบความปลอดภัยอย่าง MFA (Multi-Factor Authentication) ก็ตาม.

VoidProxy ใช้วิธีที่เรียกว่า Adversary-in-the-Middle (AitM) ซึ่งจะทำตัวเป็นคนกลางระหว่างผู้ใช้งานกับเซิร์ฟเวอร์จริง เช่น Microsoft หรือ Google และขโมยทั้งชื่อผู้ใช้ รหัสผ่าน โค้ด MFA และแม้กระทั่ง session cookie

การโจมตีเริ่มจากอีเมลจากบัญชีที่ถูกแฮก (มักเป็นบริการส่งอีเมลอัตโนมัติอย่าง Constant Contact หรือ Active Campaign) ซึ่งภายในมีลิงก์ย่อลงท้ายที่เมื่อคลิกแล้วจะพาไปยัง หน้า CAPTCHA ที่ดูเหมือนของ Cloudflare หรือ Google ซึ่งจริง ๆ แล้วเป็นของปลอมที่ใช้หลอกว่าเว็บไซต์ปลอดภัย

ภาพ- CAPTCHA หน้าหลอกจาก Cloudflare

ที่มา – Okta

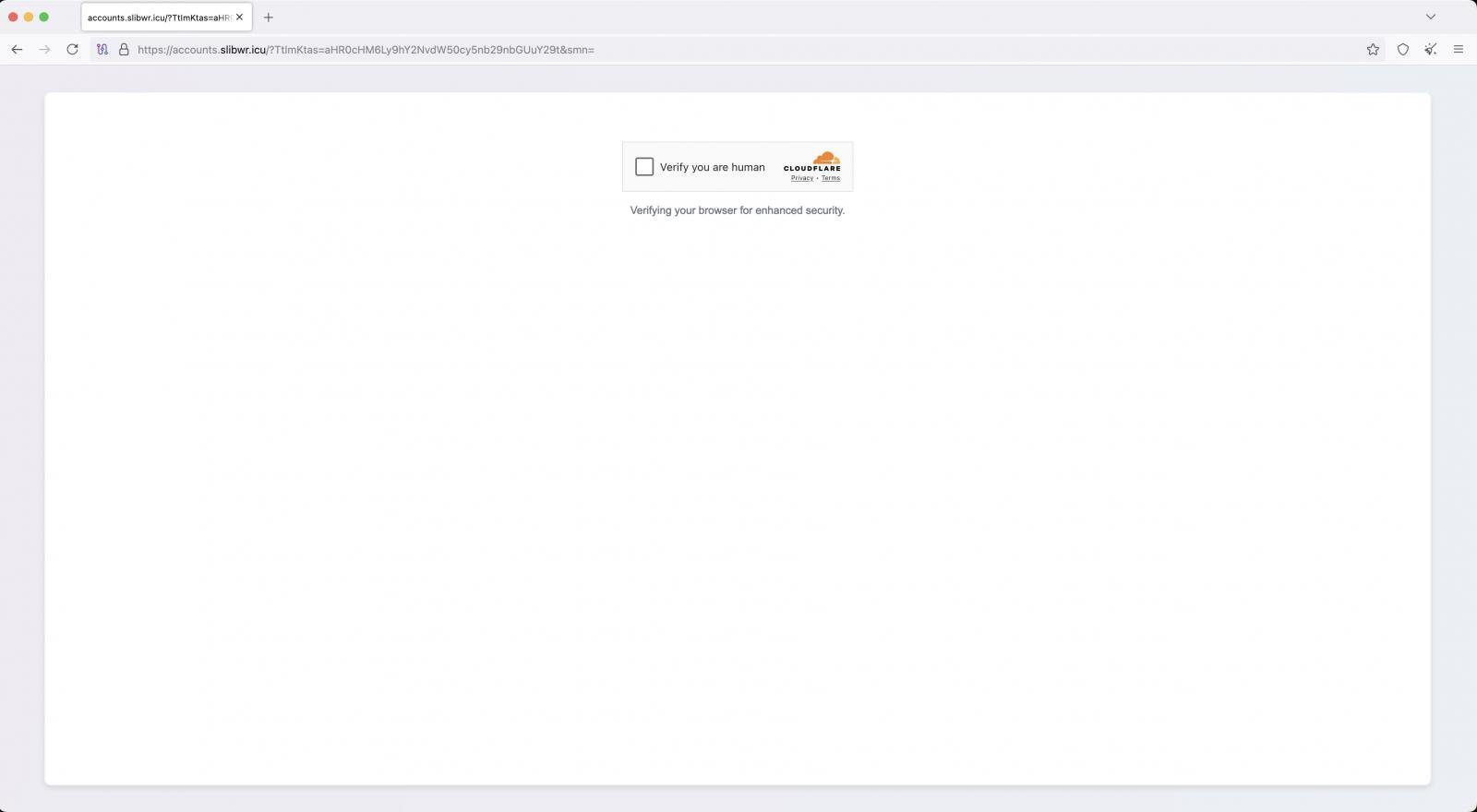

หลังจากนั้นจะเข้าสู่ หน้าล็อกอินปลอมของ Microsoft 365 หรือ Google ที่หน้าตาเหมือนของจริงจนแยกไม่ออก

ภาพ- หน้าล็อกอินปลอมที่แสดงว่าใช้ VoidProxy AitM Proxy

ที่มา – Okta

หากองค์กรใช้ระบบ SSO (Single Sign-On) อย่าง Okta ก็ไม่ปลอดภัยไปซะทีเดียว VoidProxy มีระบบ redirect ไปยังหน้า SSO ปลอมของ Okta พร้อมพร็อกซี่ข้อมูลแบบเต็มขั้นตอน โดย:

- ขโมยข้อมูลจากแบบฟอร์ม

- ส่งต่อคำขอจริงไปยัง Microsoft หรือ Google

- ดัก Session Cookie

- นำ cookie เหล่านี้แสดงในหน้าควบคุม (admin panel) เพื่อให้แฮกเกอร์เข้าถึงบัญชีได้เหมือนเจ้าของ

ภาพ- VoidProxy Admin Panel แสดง Session Cookie ที่ขโมยมา

ที่มา – Okta

จากรายงานของ Okta ระบุว่า หากองค์กรเปิดใช้งาน Phishing-resistant MFA เช่น Okta FastPass ผู้ใช้จะ:

- ได้รับการแจ้งเตือนว่า “บัญชีถูกพยายามโจมตี”

- ไม่สามารถเข้าสู่ระบบได้แม้ขโมยข้อมูลสำเร็จ

วิธีป้องกันการโจมตีจาก VoidProxy

- ใช้ MFA แบบต่อต้าน phishing เช่น FastPass หรือ FIDO2

- จำกัดการเข้าถึงแอปสำคัญแค่จากอุปกรณ์ที่ถูกจัดการ (Managed Device)

- ใช้ IP Session Binding สำหรับระบบ admin

- บังคับเข้าสู่ระบบใหม่เมื่อต้องทำงานสำคัญ

- ตรวจสอบการใช้งานของ session ทุกตัว และสังเกตพฤติกรรมผิดปกติ

บริการ Google Workspace และ Microsoft 365 จาก hostatom ให้คุณใช้ระบบความปลอดภัยขั้นสูงของ Google Workspace และ Microsoft พร้อมบริการดูแลโดยทีมผู้เชี่ยวชาญ เช่น

- ระบบจัดการบัญชีผู้ใช้งานและสิทธิ์การเข้าถึง

- บริการดูแลและสนับสนุนตลอดอายุการใช้งาน

🔗 สนใจบริการ Google Workspace และ Microsoft 365 จาก hostatom:

👉บริการ Microsoft 365 Business ราคาพิเศษ เลือก hostatom

👉Google Workspace (G Suite) ดูแลโดยทีมงานคนไทย 24/7| hostatom

ที่มา: Bleeping Computer