เมื่อไม่นานมานี้ ได้มีการค้นพบช่องโหว่ร้ายแรงในปลั๊กอินยอดนิยมสำหรับ WordPress อย่าง Post SMTP ซึ่งทำให้เว็บไซต์กว่า 200,000 แห่งเสี่ยงต่อการถูกยึดบัญชีผู้ดูแลระบบผ่านการโจมตีแบบ Account Takeover หรือการแฮกบัญชี

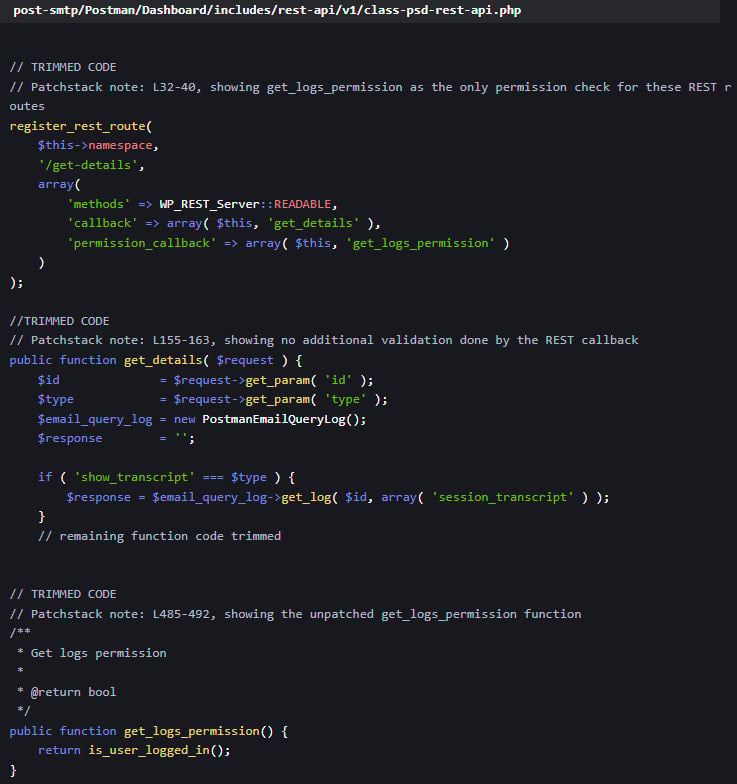

ช่องโหว่ดังกล่าวถูกระบุในรหัส CVE‑2025‑24000 และมีคะแนนความรุนแรงอยู่ที่ 8.8 จาก 10 ซึ่งถือว่าอยู่ในระดับร้ายแรง (High Severity) โดยสาเหตุเกิดจากการที่ REST API ของปลั๊กอินไม่ได้ตรวจสอบสิทธิ์ผู้ใช้งานอย่างเหมาะสม ซึ่งมันตรวจแค่ว่าผู้ใช้ “ล็อกอินอยู่ไหม” แต่ไม่ได้เช็กว่าเป็นผู้ดูแลระบบหรือไม่ ทำให้ผู้ใช้ระดับต่ำอย่าง Subscriber ก็สามารถเข้าถึงข้อมูลที่ควรถูกจำกัดได้

หนึ่งในจุดที่อันตรายมากคือฟีเจอร์ “Email Log” ที่ปลั๊กอินนี้ใช้บันทึกอีเมลทั้งหมดที่ส่งออกจากเว็บไซต์ โดยหากผู้โจมตีล็อกอินในฐานะ Subscriber ได้ ก็สามารถส่งคำขอรีเซ็ตรหัสผ่านของแอดมิน แล้วไปดูข้อความใน Email Log เพื่อขโมยลิงก์รีเซ็ต และเข้าควบคุมบัญชีแอดมินของเว็บได้ทันที

อย่างไรก็ตาม ผู้พัฒนาได้มีการออกแพตช์แก้ไขช่องโหว่ดังกล่าวในเวอร์ชัน 3.3.0 แล้ว โดยเพิ่มการตรวจสอบสิทธิ์ผู้ใช้ก่อนเข้าถึง API ต่าง ๆ อย่างเข้มงวดขึ้น เพื่อความปลอดภัย แนะนำให้เจ้าของเว็บไซต์หรือผู้ดูแลระบบ WordPress อัปเดตปลั๊กอิน Post SMTP เป็นเวอร์ชันล่าสุด (3.3.0 หรือใหม่กว่า) ทันที อีกทั้งควรตรวจสอบบัญชีผู้ใช้แปลกปลอมและกิจกรรมต้องสงสัยภายในเว็บไซต์ เพื่อป้องกันความเสียหายที่อาจเกิดขึ้น

สำหรับผู้ใช้บริการ WordPress Hosting กับ hostatom ที่กังวลเรื่องความปลอดภัยในเว็บไซต์ WordPress ของคุณ สามารถติดต่อทีมงานของเรา ให้ช่วยคุณอัปเดตปลั๊กอิน ตรวจสอบระบบ หรือป้องกันภัยคุกคามต่าง ๆ เพื่อให้มั่นใจได้ว่าเว็บไซต์ของคุณทำงานได้อย่างปลอดภัยอยู่เสมอ

ที่มา : BleepingComputer