ผู้เชี่ยวชาญของ GoSecure พบว่า Hacker ได้ทำการโจมตีแบบ SSH brute-force attacks เพื่อเข้าควบคุมระบบรักษาความปลอดภัยของ Linux ด้วยรหัสผ่านที่คาดเดาได้ง่าน จากนั้นทำการเปลี่ยนชื่อระบบ Backdoor เป็น Chaos

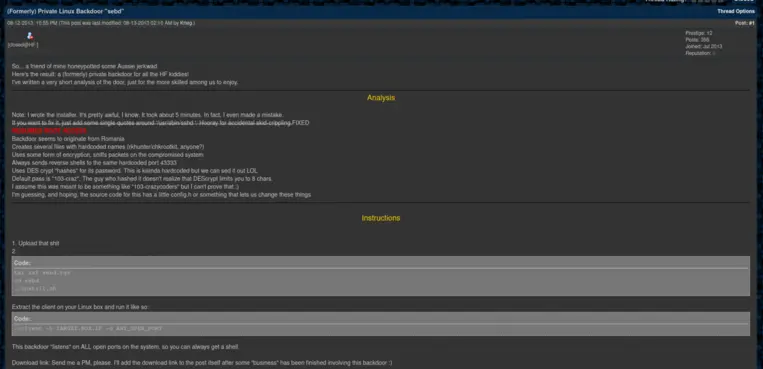

จริงๆ แล้วปัญหาการโจมตีนี้ทาง GoSecure ได้ค้นพบตั้งแต่เดือนมิถุนายนของปีที่แล้ว และได้ทำเป็นรายงานเมื่อไม่นานมานี้ โดยทาง GoSecure ได้กล่าวว่าปัญหาช่องโหว่ Backdoor ไม่ใช่ปัญหาใหม่ที่เกิดขึ้น ซึ่งในปี 2013 มีการจำกัดการใช้งานส่วนประกอบของ sebd Linux rootkit จากนั้นก็มีการปล่อยให้ดาวน์โหลดฟรีใน HackForums

จากการที่ GoSecure ได้ทำการเฝ้าดูอยู่พบว่า มีผู้นำ Source Coed ของ sebd rootkit มาแล้วเปลี่ยนชื่อเป็น Chaos เพื่อใช้โจมตี Server ของ Linux โดย Hacker จะใช้ Chaos เพื่อบุกรุกเข้าไปควบคุม Bonet โดยผ่าน IRC protocol Chaos มีการดำเนินการที่น่าสนใจอย่างหนึ่งคือ มันจะสร้าง Socket ที่รับส่งข้อมูลโดยตรง (Raw Socket) ไว้ใช้ฟังคำสั่งบนพอร์ต 8338

ผู้เชียวชาญ GoSecure ยังได้กล่าวต่อไปอีกว่า ปกติแล้วไฟร์วอลที่ดีจะป้องกันไม่ให้ packet ใดๆ ดำเนินการไปยังทุกๆ พอร์ตที่ไม่ได้เปิดใช้งานอย่างชัดเจน ซึ่งถ้าหาก Chaos ใช้ Raw Socket Backdoor จะสามารถเรียกใช้งานพอร์ตที่กำลังรันได้อย่างถูกต้องได้ ซึ่งนอกจากจะทำให้ Chaos รันโดยไม่รบกวนการทำงานที่กำลังดำเนินการอยู่บนพอร์ตนั้น นอกจากนี้การดำเนินการของ Socket Backdoor จะไม่แสดงให้เห็นเลย จนกว่าผู้ดูแล Server จะเช็คโดยรัน netstat -w

Steven J. Vaughan-Nichols ผู้เชี่ยวทางทางด้าน Linux และนักข่าว ZDnet เป็นผู้ที่ออกมาให้ความเห็นเป็นคนแรกว่าการโจมตี Backdoor ไม่จำเป็นต้องใช้การโจมตีใดๆ เลย ถ้าหากผู้ดูแลระบบ Server ตั้งค่ารหัสผ่านที่คาดเดาได้ยาก การโจมตีนี้ก็ไม่มีผลใดๆ เลย

ทาง GoSecure ได้แนะนำว่า เนื่องจากไม่ได้มีการส่ง Chaos อย่างเดียว แต่ยังมี IRC Bot ที่สามารถในการเรียกใช้โค้ดจากในระยะไกล ดังนั้นหากผู้ให้บริการ Server พบเจอปัญหานี้ให้ทำการติดตั้งระบบใหม่ทั้งระบบจากข้อมูลสำรองล่าสุด

ที่มา : Bleeping Computer